Посилена автентифікація – виконання вимог PSD2, NIS2, DORA

Ми розглянемо питання важливості автентифікації та приведемо доводи, що правильно обрана система автентифікації врешті-решт збільшить прямі та непрямі прибутки та підвищить лояльність користувачів.

Далі ми розглянемо вимоги нормативних документів та ефективність їх виконання за допомогою технології FIDO.

В кінці ми коротко зупинимось на продуктах та послугах Смарт Лаб, побачимо, як можна побудувати надійну систему автентифікації співробітників і як розвинувши цей досвід, надавати нові послуги клієнтам.

Коли ми чуємо фразу «переказ коштів» – що ми уявляємо? Напевно багато хто бачить переказ з картки на картку.

Але чому? Що саме необхідно в більшості випадків?

В більшості випадків вимагається саме переказ з рахунку на рахунок.

Давайте спершу спробуємо оцінити масштаб проблеми.

Згідно статистиці НБУ сумарний обсяг переказів картка-картка та онлайн оплат з картки становив більше 2 трильйонів гривень за минулий рік.

Обсяг карткових переказів та платежів сягає приблизно третину ВВП країни!

Наведені цифри свідчать, що потреба у внутрішніх та транскордонних переказах — значна.

Як можна задовільнити цю потребу?

В нашій країні давно працює система електронних переказів, що дозволяє майже в реальному часі здійснювати платіжні операції. СЕП пропонує фантастичні фіксовані комісії — менше однієї сотої відсотка. Чи приведе використання СЕП для переказів та оплат від фізичних осіб до лавиноподібного збільшення обсягів та повторення повторення успіху stripe? Про це можна дискутувати, але зрозуміло, що такі комісії зацікавлять багатьох — як фізичних осіб так і підприємців.

Що лишається додати, щоб вийшла система миттєвих переказів?

Надійну автентифікацію та неспростовність дій користувача.

Чим НЕ задоволені користувачі сьогодні?

Основні проблеми — комісія, відмови та назручність.

З комісією ми розібрались. Що стосується відмов та незручності — то є цікава презентація від Fime, де висвітлюється, що до 30% транзакцій скасовуються через затримки із отриманням смс або браку терпіння у платника.

Що необхідно для подолання цих системних недоліків наявної технології переказу коштів?

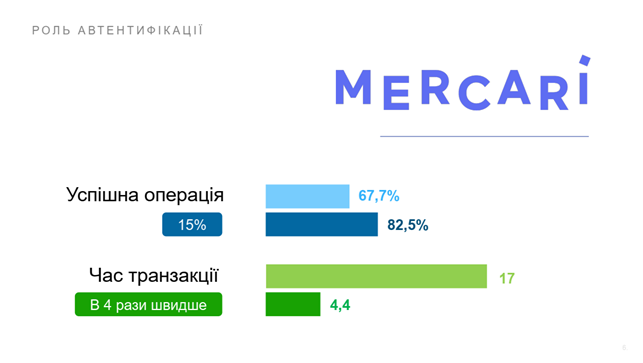

Давайте подивимось на приклад японського маркет-плейса Mercari, де після впровадження автентифікації за FIDO кількість успішних операцій збільшилась на 15% та час виконання транзакції зменшився майже у 4 рази!

А це — майже детективна історія про ворожку Фіду, яка з’явилась, щоб захистити свою громаду та агента-мафіозі із найбільшого клану, що приїхав особисто розібратись, чому падають доходи. Він знайшов Фіду, але замість того, щоб вивезти її у багажнику — зізнався їй у коханні.

Тепер давайте розглянемо, як ця історія виглядає у нашому контексті.

Альянс FIDO було утворено з метою забезпечення надійної автентифікації та протидії соціальному інжинірингу.

Зараз усі карткові перекази виконуються через міжнародні платіжні системи з використанням ”3-D Secure” і виконувались би так і далі, якби не атаки, засновані на соціальному інжинірингу, зокрема, фішинг.

Посилена автентифікація просувається саме Європейським банківським регулятором. На моє переконання робиться це саме для того, щоб дати можливість банкам повернути пряму взаємодію із своїм клієнтом.

Через атаки соціального інжинірингу та, зокрема, фішинг, EMVCo замість того, щоб відкинути технології, що зближають клієнтів із банком, змушені «зізнаватись у коханні» та додавати у ”3-D Secure” стійкі до фішингу технології автентифікації – WebAuthn та Secure Payment Confirmation (SPC) – стандарти, побудовані на технології FIDO.

Проблему автентифікації також можна розглянути в контексті взаємодії людини з машиною — розробка графічного інтерфейсу, комп’ютерної миші.

Яскравим гаслом з давньої реклами Макінтошу було – «геніальністю Макінтошу є те, що вам непотрібно бути генієм, щоб користуватись ним».

Теж саме можна сказати про автентифікатор — «використовуйте властивості притаманні людині (відбиток пальцю) і залиште машині довгі секретні комбінації».

Переходимо до технології автентифікації FIDO та її унікальним можливостям.

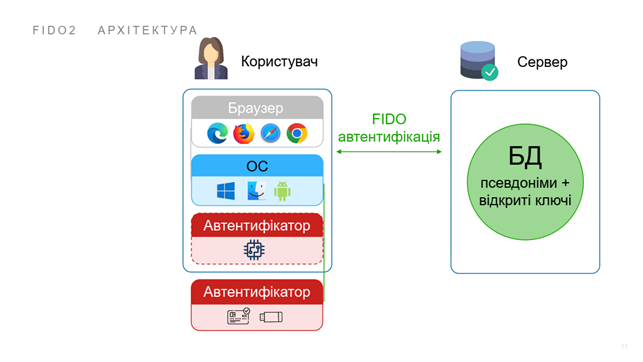

На малюнку подано структурну схему технології FIDO2.

Ліворуч – Клієнт, праворуч — сервер надавача послуг автентифікації.

Клієнт взаємодіє із сервером через браузер.

Найпопулярніші браузери підтримують специфікацію WebAuthn для взаємодії з операційною системою.

Найпоширеніші ОС взаємодіють із Автентифікатором через протокол CTAP.

Автентифікатор може бути вбудованим у платформу (Trusted Platform Module, Trusted Execution Environment, Secure Enclave) або зовнішнім (смарт-картка або USB-токен).

Хочеться звернути увагу, що праворуч, на стороні серверу, базу даних не випадково подано у зеленому кольорі. Ця БД містить лише псевдоніми користувачів та відкриті ключі.

Зберігання відкритих ключів дозволяє економити на забезпеченні безпеки серверу, а псевдоніми — звільняють сервер автентифікації від персональних даних, тобто дозволяють економити на відповідності GDPR – законодавства щодо захисту персональних даних.

Відзначимо найпотужнішу властивість FIDO2 – захист приватності. Жодна з наявних технологій навіть не наближується до FIDO2 щодо захисту приватності.

Розглянемо тепер вимоги нормативних документів та ефективність їх виконання за допомогою технології автентифікації FIDO.

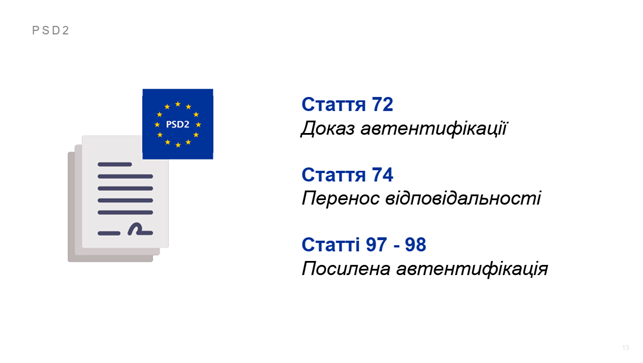

Найбільш детально вимоги щодо посиленої автентифікації викладено у директиві PSD2.

На слайді наведено ключові моменти PSD2, що стосуються автентифікації.

Стаття 72. Надавач платіжних послуг має довести, що платіжну операцію було авторизовано користувачем.

Стаття 74. Сторона, що не запровадила посилену автентифікацію, компенсує збитки.

Статті 97-98 Вимоги щодо використання посиленої автентифікації, зокрема посилання на Нормативно-Регулюючий документ (RTS 389).

Стосовно доведення авторизації користувачем — цю властивість називають неспростовність. Неспростовність притаманна алгоритмам цифрового підпису та базується на факті, що лише цей Користувач має одноособовий контроль над таємним ключем підпису.

FIDO2 може бути кваліфіковано як Удосконалений Електронний Підпис із додатковими властивостями. Окрім того, автентифікатор FIDO2 забезпечує захист таємного ключа від копіювання.

Отже FIDO2 забезпечує доведення авторизації транзакції Користувачем.

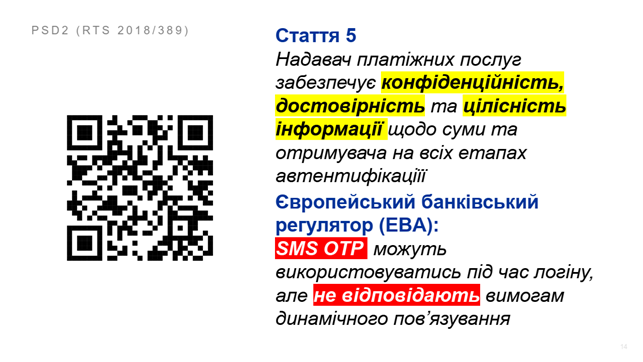

Регламент №389 зобов’язує надавача послуг забезпечити конфіденційність, достовірність та цілісність інформації щодо суми та отримувача на всіх етапах автентифікації. Тобто дані щодо суми та отримувача мають завжди передаватись у зашифрованому вигляді.

Це означає, що звичайні смс, тобто ніяк не захищені текстові повідомлення, не можуть використовуватись для авторизації транзакцій.

За наведеним QR-кодом ви можете перейти на сторінку Європейського Банківського Регулятора із відповідним роз’ясненням.

Стаття 4 — необхідно використовувати багатофакторну автентифікацію.

Автентифікатор FIDO2 забезпечує:

– приватний ключ (елемент «володіння»);

– ПІН (елемент «знання»);

– опційно верифікацію через відбиток пальця (елемент «притаманність»)

Статті 6,7,8

Надавач платіжних послуг має забезпечувати захист елементів «знання», «притаманність» та «володіння».

Автентифікатор FIDO2 виконує верифікацію ПІНу або відбитку пальця Користувача локально, тобто задовільняє вимогам нерозголошення.

Автентифікатор FIDO2 забезпечує зберігання і використання таємного ключу підпису, таким чином, що ключ ніколи не покидає Автентифікатор, цим задовільняється вимога захисту від копіювання.

Автентифікатор FIDO2 забезпечує використання ключа тільки після верифікації Користувача. Так задовільняється вимога захисту від несанкціонованого використання.

Стаття 2. Заходи безпеки мають бути документовані. Періодичні аудити мають перевіряти відповідність заходів вимогам.

Відкриті стандарти FIDO та обов’язкова сертифікація суттєво спрощують документування та доведення достатності заходів безпеки.

Навіть перед міжнародними аудиторами. Навіть для інших сертифікацій.

Рішення на базі відкритих стандартів простіше захищати та аудіювати.

Переходимо до Директиви NIS2

Стаття 21 визначає мінімально обов’язкові заходи кібербезпеки, зокрема: використання криптографічних засобів, контроль доступу та багатофакторну автентифікацію

Автентифікатор FIDO2 є криптографічним засобом, що відповідає відкритим стандартам, що полегшує формулювання відповідних політик.

Автентифікатор FIDO2 Enterprise дозволяє визначити, який саме користувач робить запит на обробку даних.

Ну і ми вже розглянули, що автентифікатор FIDO2 забезпечує багатофакторну автентифікацію із захистом відповідних елементів.

DORA на відміну від PSD2 та NIS2 є актом прямої дії, тобто не потребує додаткових національних регулювань. DORA спрямовано виключно на фінансовий сектор та все що його стосується, включаючи рейтингові агенції та постачальників ІТ-рішень.

Із захистом інформації (тобто використанням криптографічних засобів) та обмеженням доступу — все так само, як і для NIS2 – FIDO забезпечує прозорість документування та звітності, зменшення витрат на інфраструктуру.

Щодо посиленої автентифікації, стаття 9 вимагає використовувати «політики та протоколи посиленої автентифікації, що базуються на відповідних стандартах». В цьому сенсі технологія FIDO виглядає безальтернативно, бо інших стандартизованих рішень ще не існує.

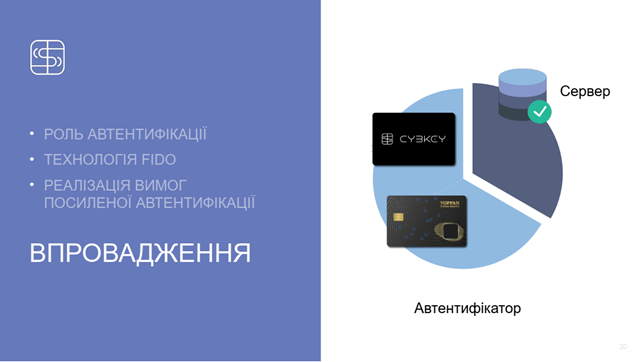

Тепер давайте трохи зупинимось на продуктах та послугах Смарт Лаб.

Коротко нагадаю, що технологія FIDO включає 2 компоненти — Автентифікатор, яким володіє користувач (або співробітник) та сервер, який має інтегруватися із іншими інформаційними системами компанії.

Якщо у вас використовуються рішення Microsoft – все стає набагато простіше.

Автентифікатори Fido2 підтримуються Entra ID і вам лишається тільки налаштувати систему.

В іншому випадку, доцільно подумати про власний сервер автентифікації або про використання Автентифікації-як-Сервісу від Смарт Лаб. Перевагами цього підходу є легка інтеграція із мобільним додатком для виконання миттєвих переказів.

Можливі три опції Автентифікатора:

– спеціалізоване рішення — картка CybKey підтримує ПІН та таємний ключ – «знання» + «володіння»;

– кобренд із платіжною карткою — так само «знання» + «володіння»;

– картка із зчитувачем відбитка пальця – «володіння» + «притаманність».

На наш погляд доцільно починати із запровадження надійної автентифікації для власних співробітників, а потім масштабувати отриманий досвід для надання нових послуг клієнтам. Таким шляхом будується не лише відповідність вимогам а й компетенція власної команди. Ми готові розпочинати проекти впровадження.